5月の第1木曜日、5月6日は世界パスワードの日だった様です。因みに去年も”過去形”でした。

itpeernetwork.intel.com

インテルは2013年にWorldPassword Dayを作成し、すべてのデジタルライフを保護する上で強力なパスワードが果たす役割についての認識を高めました。それ以来、世界中で強力なパスワードのヒントを何千人も共有することで、独自の生活を送っています。しかし、今日では、強力なパスワードだけではオンラインアカウントから目を離さないようにするのに十分ではないことは明らかです。基本的なデジタル衛生には、多要素認証のレイヤーを使用して個人アカウントと専門アカウントを保護することが不可欠です。ログインをレベルアップする準備はできましたか?以下のパスワードの将来に関する記事を確認してから、パスワードをテーマにしたこれらのヒントとGIFを共有して、World PasswordDayを祝いましょう。一緒に、私たちはインターネットをすべての人のデータにとってより安全な場所にすることができます。

(Intel IT peer Network記事より引用)

キタきつねの所感

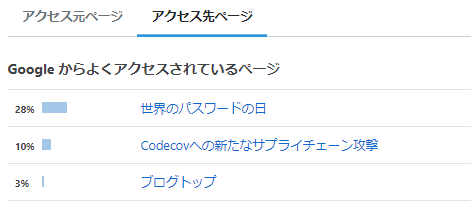

アクセスログは、時に残酷な事実を突きつけます。最近書いた記事よりも去年書いた「世界のパスワードの日」記事の方が”関心が高い”かった様です。

世界パスワードの日は、今年で8回目だそうですが、海外企業のIntelが制定した日である為か、日本特有の事情であるGWに近い為か、日本での認知度が高いとは言えません。

しかし、海外ではセキュリティ企業や専門家が、この日に合わせた”パスワード衛生”に関する記事を発表しているので、本日はこうした内容を追ってみます。

まずは日本語で最初に出てくるMacAfeeの記事。2020年にデータ侵害(ログイン認証情報窃取から派生するインシデント)が多く発生した事から、個人のアカウント(パスワード)保護の重要性を訴える内容です。

推奨対策としては、一意のパスワード(大文字と小文字、数字、および特殊記号を組み合わせて16文字以上)、パスワードマネージャーの利用、二要素認証(2FA)、生体認証(≒FIDO)によるパスワードレス手法などを挙げています。

www.mcafee.com

WatchGuardの記事を見てみると、攻撃手法中心の内容です。

キーロガー、ソーシャルエンジニアリング、辞書攻撃、総当たり攻撃、レインボー攻撃、クレデンシャルスタッフィング攻撃(パスワードリスト攻撃)などが書かれていますが、ユーザ側から見ると・・あまり参考になる情報は無い気がします。

www.watchguard.co.jp

主な日本語記事は”終わってしまった”ので、本命の海外記事を見ていきます。まずは世界パスワードの日を制定したインテルです。

itpeernetwork.intel.com

自身のパスワードが既に侵害(漏えい)していないか、haveibeenpwnedを使ってチェックすべき・・と記事の冒頭部分で書いている所が流石です。

その上で、多要素認証を説明していますが、二要素認証アプリ、SMS-OTP・・・若干安全性が低くなってきてる事も書いています、FIDO認証機、生体認証と、現在ユーザレベルで利用可能な技術を網羅しています。

また、パスワードレスの取り組みとして、Intelも参加している事もあるかと思いますが、世界標準化団体と言っても過言ではないFIDO Allianceについても触れています。

続いてよく記事を見ているDarkReadingです。こちらは違った視点で「世界パスワードの日」を祝う、”パスワード大好き”な記事となっています。

※記事の一部だけ紹介(機械翻訳)します

www.darkreading.com

代替案は信頼できない

「私が特にパスワードが好きというわけではありません。良い代替案が見当たらないだけです。私が働いている場所では、2要素認証を行うはずのUSBドングルを試すのに多くの時間とお金を費やしました。しかし、USBドングルは次々と故障し続け、時間とお金の莫大な浪費をもたらしました。— 「トム」

(中略)

簡単に変更できます

「気まぐれで[パスワード]を変更するコントロールが好きで、この権利の唯一の所有者であるという安心感があります。それでも、顔認識や指紋などの他のものに移動すると、彼らは盗まれます、恐れは「どうやって私の顔を更新するのですか!」という質問の周りにあるかもしれません」 —Crandall、Attivo Networks

(中略)

彼らは愛の表現になることができ

ます「記念日や配偶者の誕生日などの簡単な日付を使用すると、犬小屋から離れることができます。パスワードを使用して、地元のチームの誇りやペットへの永続的な愛を示すことができます。」 —BeyondIdentityのチーム

(無料の)アンチウィルスソフトで有名なavastの記事は、パスワードマネージャー推しです。また2要素・多要素認証の併用、そして自身のパスワードが漏えいしてないかどうかをチェックする事の重要性を書いています。

読んでいて重要な視点だなと思ったのが、使わなくなったサービスではアカウントを閉鎖する(アカウント棚卸をする)事です。安易に登録したサイトにも(使い回し)パスワードは眠っているのは、潜在リスクでもあるのは間違いありません。

blog.avast.com

CISOマガジンの記事は、パスワード生成の部分は最悪なパスワード「123456」等を使わずに、12文字以上、異なる文字種を組み合わせて作成する事や、パスワードマネージャーを使う事、言い換えれば「当たり前」の事しか書かれていませんが、アメリカ人(ミレニアル世代)のデータで、50か所以上で同じパスワードが使われている”現状”が書かれており、ひたすら数十年課題となり続けている、「パスワードの使い回し」問題を改善する事の重要性が強調されています。

※CISOマガジンのユーザが気を付けるべきベストプラクティスがありましたので、参考まで下記に引用します。

cisomag.eccouncil.org

・二要素認証の使用

・パスワードの代わりにパスフレーズを使用する

・適切なWebセキュリティを遵守する

・パスワードの再利用を避ける

・パスワードリストを保護する

・小文字と大文字、数字、および少なくとも1つの特殊文字を組み合わせて使用します

・パスワードを頻繁に変更する ※注:ここはNISTの推奨事項と違っています。

・ビジネス用メールアカウントと個人用メールアカウントを混在させないでください

・傍受を避けるためにパブリックWi-Fiを使用する場合はVPNを使用してください

・アンチウイルスを更新する

Visatatecは、強力なパスワードポリシー(異なる文字種を使う、最低10文字以上、3か月に1回の更新)や、パスワードマネージャーの使用を推奨していますが、この記事で気になったのが、英国におけるLastPassの調査データです。

vistatec.com

・92%は、同じパスワードまたは同じパスワードのバリエーションを使用することはリスクであることを知っていますが、次のことを行います。

・私たちの50%は関係なくそれをします!そして、

・違反のニュースを聞いた後でも、58%の人が12か月間パスワードを変更していません

「ユーザの自己責任」であるのは当然ですが、サービス提供者は、こうした”現状”を正しく把握し、自社サービスや自社顧客を守る為に、パスワードだけに頼らないセキュリティ対策を考えるべきであり、自社サービス顧客を継続的に”啓蒙”する事が重要です。

ユーザに対する啓蒙内容のヒントとなる推奨事項が、Vistatecの記事にありましたので以下に引用します。

・古いパスワードを新しい長くて強力なパスワードに変更します。

・重要なアカウントの2要素認証をオンにします。

・ブラウザにパスワードを保存しないでください。

・パスワードをテキストファイルに保存しないでください。

・プログラムまたはサイトを終了したら、必ずログオフしてください。

・パスワードはwifiルーターを保護します。

ISA CyberSecurityは、NIST等の推奨を元に、「現在のベストプラクティス」として9点挙げています。個人的にはサイト側が2のパスワード拒否リスト(漏えい辞書)を持つ事や、7)の秘密の質問を導入しない事あたりが、まだまだ国内企業も出来ていない気がします。

※機械翻訳なのでよみづらい点はご容赦下さい。

www.isacybersecurity.com

1)パスワードの複雑さよりもパスワードの長さの増加に重点を置く

複雑さへの歴史的な焦点は 、ハッカーが「アルファベットを超えて」パスワードを解読することを困難にすることに基づいていました。ただし、このルールを適用すると 、ユーザーはパスワードの基礎をわずかな変更で再利用することになります(たとえば、パスワードの末尾に「カウンター」を追加したり、「O」を0に、「L 」を1に置き換えたりします。クレデンシャル、または単語の最後に機能的な「!」を追加する)。攻撃者はこれらの戦略をよく知っているので、古いパスワードのリストにアクセスできれば、驚くほど効果的に新しいパスワードを見つけることができます。

統計的には、より長く、より単純な パスワードが短く、より複雑なパスワードよりクラックするより困難です。パスワードの最小の長さは8文字のままにする必要がありますが、より機密性の高いコンテンツの場合、NISTでは最大64文字のパスワードを推奨しています。64個のランダムな文字の文字列を覚えるのが難しいと思われる場合は、あなただけではありません。これを理解して、NISTはパスフレーズの使用を支持しています。これにより、ユーザーは一連のより身近な単語に基づいて長いパスワードを思い付くことができ、 より効果的です。たとえば、「BEING CYBERSAFE WITHISA!」のような25文字のパスワード。覚えるのは簡単ですが、それでもクラックするのにかなりの時間がかかります。

2)を採用容認できないパスワードの「拒否リスト」

NISTは、一般的に使用されるパスワードの「拒否リスト」を使用することをお勧めします。これ により、 ユーザーは「12345」や「パスワード」などの古いお気に入りを選択できなくなります。 Github は、最も頻繁に使用される100,000のパスワードのリスト、一般的な単語、繰り返しの文字列、キーボードに隣接する文字のシーケンスを含むリストを提供します。 HaveIBeenPwned.com は、侵害されたパスワードの膨大なリストも保持しており、盗まれた資格情報をチェックしたり、拒否リストを作成したりするために使用できます。あなたの場合は 認証システムは、 ユーザ定義の拒否リストとの統合を可能にする、第ESEは 絶好の場所sが 起動します。 そして注意してください:ハッカー はできます これらのリストを パスワードを解読するための最初の一歩として使用して ください。したがって 、これらのリストでのパスワードの使用を完全に回避することで、 彼らの生活をより困難にし ます。

3)サイトやサービス間でパスワードを再利用しないでください

大規模なデータ侵害は、事実上毎日のニュースです。侵害されたユーザーの資格情報は 常に 盗まれ、恐喝や販売のためにダークウェブに投稿されます。ハッカーは、これらのユーザーIDとパスワードのセットを簡単に使用して、他の一般的なWebサイトやサービスに対してピボットすることができます (たとえば、お気に入りの小売業者がハッキングされ、ユーザーID /パスワードがFacebookやAmazonで使用しているものと同じである場合、大きな露出に直面します)。オンラインリソースごとに一意のパスワードを使用する場合 、それらのいずれかが侵害された場合の公開を制限します。

4)定期的にスケジュールされた パスワードのリセットを排除します

歴史的に、頻繁なパスワードのリセットは、防御を強化する方法と見なされていました。しかし、研究によると、このアプローチは人的要素によってしばしば打ち負かされます。新しいパスワードを頻繁に思いつくことに疲れ果てたユーザーは、既存のパスワードの単純なバリエーションを使い始め、古いパスワードが危険にさらされているかどうかを簡単に 判断できるようにします。パスワードが長期間の侵害(パスワードが盗まれ、許可されていない人によって長期間使用される )で悪用されている場合でも、パスワードに わずかな変更を加えるだけの傾向があるため、新しい資格情報はかなり簡単になります。 亀裂。

NISTは、定期的なパスワードのリセットを推奨しなくなりました。また、パスワードの変更は、違反の疑いがある場合、または役割/担当者が変更された場合にのみ行う必要があります 。企業はまだ定期的にリセットを使用することを好む場合は、それが奨励されDを することを 「類似性チェック」 と 「パスワード履歴」 検証がある にも 場所に 新しい資格情報を使用して毎回来て力をユーザーに。

5)パスワード「コピーアンドペースト」を許可する

では 、過去数年、NISTは無効に奨励していた 「のコピーとペースト」 の可能性を懸念サイトやサービス上の機能、 「バッファを貼り付けを」 ハッキングされるとパスワードが輸送中に盗まれました。最新のガイダンスはこの立場を覆し、NISTは現在、サイトとサービスがパスワードをコピーしてWebサイトや デスクトップ/モバイルアプリに貼り付けることを 許可することを推奨し てい ます。 これにより、ユーザーがパスワードを書き留めるリスクが軽減され、アプリケーションの一部として安全で時間制限のあるコピー&ペースト機能を提供するパスワードマネージャーの使用が促進されます。多くのパスワードマネージャーでは、次のことができます。 クレデンシャルを 見ることなく、パスワードを転送したり、Webサイトを自動的に起動したりすることもでき ます。これにより、ユーザーはパスワードを覚えておく必要がなく、妥協を避けるためにパスワードを適切に 長く複雑にすることができます。

オン6)タイムアウトF ailed のp assword試行

NIST は、失敗したパスワードの試行に対する制限も 推奨しています。このアプローチは、パスワードが機能するまでパスワードを繰り返しテストすることにより、サイトまたはサービスにアクセスしようとするブルートフォース攻撃を阻止するのに役立ちます。タイムアウトまたはその他の制限を導入してパスワードの数を制限すると、この脅威を軽減するのに 役立ちます 。デバイスごとまたはアドレスごとのログイン試行回数に制限を適用でき、タイムアウトが徐々に増加すると(3回の試行が失敗した後の1分間の「スリープ」、次の試行の失敗後の5分間の「スリープ」など)ブルートフォース攻撃が発生します。攻撃は非現実的です。アカウントロック-もアウトにする必要があります 導入。 たとえば、パスワードの試行に一定回数失敗した 後 、アカウント は アカウントを再度有効にするには、無効にする必要 があり、管理者の 関与 が必要です 。このアプローチは、特に多くの ユーザーが同時に影響を受ける場合に、潜在的な侵害状況についてITスタッフに警告するのにも役立ちます 。

7)パスワードのヒントを使用しないでください

Pのassword「ヒント」 を確認の一般的な方法です がパスワードを忘れたユーザーのIDを。これらのソリューションの人気は、ソーシャルメディアの投稿で(またはオンラインクイズに答えることによって)個人情報を過剰に共有する傾向と相まって、これらの単純なプロファイルの質問は、断固とした攻撃者によって簡単に収集される可能性があることを意味します。母親の出生名、最初の車、または生まれた都市を尋ねたサービスやWebサイトはいくつあると思いますか。 NISTは、この慣行を廃止することを推奨しています。

これらの基本的なプロファイルの質問をまだ使用しているサイトの場合は、質問に対する架空の回答 の使用を検討してください 。あなただけ が知っている応答 。これにより、オンラインで他の誰かが回答を探し出すのを防ぐことができます。

8)多要素認証を使用する

二要素認証(2FA) と 多要素認証(MFA) は、 依然として攻撃を防ぐ最も効果的な方法です 。パスワードが危険にさらされた場合でも、その後の「シフト」クレデンシャル は防御の第2層として機能します。2019年のブログ投稿で参照 されているように、Micr o softは、MFAを有効にするとアカウント侵害攻撃の99.9%をブロックできると推定し ました。

通常、 追加の認証要素を使用するときに使用できるIDには3つのタイプがあります。

+ あなたが知っている何か: パスワード、PIN、 または秘密の 質問への答えを

+ あなたが持っている何か: スマートカード、物理的な トークン またはキーフォブ、 またはモバイルデバイス

+あなた自身の何か: 網膜スキャン、 指紋、音声、または顔認識

多要素認証では、これらの課題の少なくとも2つを組み合わせて使用し、いずれかの方法 が危険にさらされたり強制されたりするリスクを軽減します 。Microsoftはまた、(例えば、疑わしいアクティビティが発生しそうならば、「リスクベース」多要素認証を実装することをお勧めします 、なじみのないデバイスからか奇数時間にログインまたは複数の同時ログインの要求)、補足的な課題を確認するために提供することができますユーザーのID。

9)列車のスタッフパスワードのベストプラクティスの

もちろん、これの多くは人間の要素に帰着します。して 「パスワードの衛生状態は」あなたの顕著な部分であることを確認してください のレギュレーションのR、 係セキュリティ意識向上トレーニング。ITチームがパスワード管理に関するベストプラクティスを常に把握していることを確認してください 。そして、維持する 安全な認証の重要性について、オープンで継続的な対話、 の実用性でバランス 「ものは終らを」。

Day of the Yearでは、世界パスワードの日が制定された歴史部分が書かれています。Intelが主導だったのは知っていましたが、その”前”がある事は私も知りませんでした。

www.daysoftheyear.com

このイベントの最初のアイデアは、有名なセキュリティ研究者のマークバーネットから来ました。彼は、ほとんどの人が使用しているパスワードが絶望的に不十分であることに気づきました。したがって、彼は人々に、年に1回、新しいランダムなパスワードですべてのアカウントを更新する独自の「パスワードの日」を設けるように勧めました。

このアイデアは、10年の大部分の間休止状態のままでした。しかし、その後、半導体大手のIntelは、進行中のセキュリティイニシアチブの一環として、2013年にこのアイデアを再び取り上げました。その時点から、イベントは目立つようになり、今では主催者は次の10年間のリピートのタイムテーブルを計画しています。

※補足:マークバーネット氏

www.oreilly.com

Techrepublicは、日本語で翻訳記事が出ていましたが、残念ながら”会員向け”だったので、英語の元ソースから、パスワードポリシー部分を参考まで引用します。

※私見となりますが、パスワードデーの啓蒙記事を、会員向けクローズ記事にするのは如何なものかと思います。(元英語記事も会員限定なら分からなくはないのですが・・)

www.techrepublic.com

・グループポリシーやモバイルデバイス管理メカニズムなどのシステム制御を使用して、パスワードのローテーションを強制します(60日を推奨)。

・一般的な辞書の単語を禁止する複雑なパスワードを使用します。

・複雑な文字シーケンスの代わりにパスフレーズを使用します。「私は夏にボストンのシーフードを食べるのが大好きです!」というフレーズを取ります。それに基づいてパスワードを生成し、IlteBsinsを作成します。あなたのパスワードのために。

・パスワードは絶対に書き留めないでください。特に、対応するデバイスと一緒に、またはその近くに保管されている紙には書き留めないでください。

・複数のシステムで同じパスワードを使用しないでください。それぞれに固有のものを使用してください。

拙著(ホワイトレポート)「日本人の為のパスワード2.0」でも、パスフレーズの考え方をアレンジしたパスワード生成法をいくつかご紹介していますが、パスワード教育=パスフレーズとなる位に、啓蒙コンテンツを変えていかないと、パスワードの使い回しは減らない気がしてなりません。

まだ海外記事は多数出ていたのですが、内容が重複してきますので、最後に、セキュリティ専門家のベストプラクティス(提言)がまとまっていたので、こちらをご紹介して終わりたいと思います。

solutionsreview.com

イアン・ピット IanPittはLogMeInのCIOです。

(中略)

パスワードを安全な場所に置く:適切なパスワードマネージャーを選択すると、ユーザー名とパスワードを保存するための安全で安全なデジタルボールトが提供されます。

一意のパスワードを生成する:ハッカーが情報を危険にさらす可能性を減らすために、個人アカウントとビジネスアカウント用に強力で一意のパスワードを作成してください。

多要素認証の実装:可能な場合はMFAをオンにして、ハッカーが電子メールや銀行口座などの重要な情報にアクセスする可能性を減らします。

ソフトウェアの更新:コンピューター、モバイルデバイス、ルーターなどのすべての家庭用デバイスを最新のソフトウェアで更新して、他の人がネットワークを利用できないようにしてください。

タイラーリース タイラー・リースは、PAM戦略のマネージャーである1つのID。

(中略)

最小特権の原則の実施、多要素認証の実装、強力なパスワード衛生に関する従業員の教育などのベストプラクティスは、企業のサイバーセキュリティ体制を強化します。

ただし、複数のパスワードを覚えておく必要があるという概念が組織のセキュリティ戦略の主要な部分である限り、リスクは依然として残ります。企業は、パスワードだけに依存するのではなく、多要素認証を実装して、パスワードの侵害からアカウントを保護する必要があります。

組織は、IDアクセスと認証の目的で行動バイオメトリクステクノロジーも調査する必要があります。機械学習を使用してユーザーの行動のベースラインを特定することで、システムはユーザーが通常の行動から逸脱したときにフラグを立てて即座に行動を起こし、インシデントの検出と修正にかかる時間を短縮できます。従業員への一貫したメッセージング、アクセスと認証の実践、監査と行動バイオメトリクスを組み合わせることで、企業に強力なサイバーセキュリティ防御がもたらされ、パスワードのない未来に向けた業界のステップの基礎となるでしょう。

アーロン・カックリル Aaron Cockerillは、Lookoutの最高戦略責任者です。

「パスワードは必要です。世界パスワードの日を祝うべきではありません。誰もパスワードを二度と覚える必要がない日を祝うべきです。そしてその日が来ています。しかし、それまでの間、まだそれらを必要とするシステムで私たちを助けるために多くのサポートがあります。パスワードマネージャーやブラウザーでさえ、パスワードが繰り返されたり盗まれたりしたときに通知するようになり、パスワードを覚える必要はなく、長くて強力なパスワードを提案します。そして、ますますあなたのパスワードは、第二の要因や生体認証のようなものによって強化される可能性があります。スマートフォンなどのインテリジェントデバイスを使用して、暗号化センサーと生体認証センサーの両方を活用してIDを確立することがますます増えており、パスワードは過去のものになります。その場合の課題は、スマートフォンが安全であることを知ることです。」

クリスモラレス Chris Moralesは、Netenrichの最高情報セキュリティ責任者です。

「優れたパスワードセキュリティは、セキュリティのためにパスワードに依存していません。サイバーセキュリティ業界が、すべての人に貧弱なユーザーエクスペリエンスを強制し続ける言い訳として、依然として誤った希望を与えていることが懸念されます。構成が不十分なアプリから大きなファイルやデータベースでパスワードが何百万人も盗まれたり、アカウントの乗っ取りのために認証トークンが侵害されたりします。そのため、強度に関係なく、すべてのパスワードは役に立ちません。

それは非常識な「あなたが知っていること」がオンラインシステムのIDを検証する主要な手段であり、それ以上の検証なしで幅広いリソースのセットへの完全なアクセスを提供します。それは、私のお母さんであると主張し、子供の頃に私の犬の名前を教えてくれることでそれを証明できる、通りにいるランダムな男性に私の家の鍵を渡すようなものです。私の母が私のすぐ隣に立っていても、その犬の名前を覚えていない場合はさらに悪いので、私は見知らぬ人を信頼しますが、彼女は信頼しません。パスワードの複雑さは、見知らぬ人が証拠としてランダムな事実の全リストを私に与えることを期待するのと同じです。彼がどれだけ知っているかは関係ありません。まだ私のお母さんではありません。

ばかげているようですね。サイバーセキュリティ業界は、非人道的であり、すべての人を激怒させるという特異値しかないと見なすことができる認証システムを構築しました。人々は犠牲者であり、違反の原因ではありません。

ユーザーアクセスは、ニーズとリスクのレベルに基づいて適応可能である必要があります。人は、適切な時期に適切なリソースへの適切なレベルのアクセスを許可されるべきです。最も重要なことは、アクセスは流動的であり、理解できない量のユーザー入力や事前に決定された知識を必要としないことです。

認証の場合、変数の数は、それらの変数の複雑さのレベルよりも重要です。パスワードが4〜6桁のPIN以外の理由はありません。認証は、あなたが誰であるか(生体認証)、あなたが知っていること(ピン)、あなたが持っているもの(デバイス/トークン)、およびあなたが認証している場所(ジオロケーション)に基づくことができます。それでも、認証は信頼できません。信頼は状況認識です。何が必要ですか、なぜ必要なのか、いつ必要なのか、そして現在の運用環境は何ですか?運用環境は、必要性が正当化され、ID要求が認証されている場合でも、そのアクセスを提供するリスクの尺度です。

ここには、ローカル認証方法とリモートリスク分析の組み合わせがあります。完全に実行可能であり、結果はエンドユーザーへの影響が少ないため、侵害が発生した理由について人為的ミスを非難することをやめることができます。誤りを犯すのは人間です。」

マイク・プーリア Mike Pugliaは、Kaseyaの最高戦略責任者です。

「平均的な成人は20を超えるパスワードを使用しているため、39%の人が、職場と家庭の両方のアプリケーションでパスワードのほとんどが同一であると言っているのは当然のことです。ダークウェブには何十億ものパスワードがあり、パスワードを再利用することで、ハッカーが盗んだクレデンシャルを使用してフィッシング攻撃を実行し、ランサムウェアを拡散することがさらに容易になります。パスワードの再利用に加えて、個人は覚えやすい単語や数字の組み合わせを選ぶことがよくあります。2020年にダークウェブで見つかった約300万のパスワードをスキャンしたところ、上位250の最も一般的なパスワードのうち92が名または名のバリエーションであることがわかりました。

1990年代以降、毎年、パスワードがなくなるという宣言がいくつかありますが、そうではありません。拇印、トークン、顔認識などの分野で大きな進歩を遂げましたが、今後数年でパスワードがなくなるとは思われません。

Verizon Breach Reportによると、マルウェアの最大の亜種はランサムウェアではなく、パスワードダンパーです。パスワードは攻撃者をはるかに多く獲得するため、パスワードダンパーはサイバー犯罪者に好まれています。これにより、ランサムウェアの拡散、データの盗用、および長期アクセスのエントリの取得が容易になります。また、攻撃者がこれらのパスワードを使用するのも非常に簡単になりました。敵対者は、何百万もの個々の組織を1つずつ標的にする必要がなくなりました。特に、ほとんどすべての企業がGoogle、Microsoft、またはAmazonに従業員アカウントを持っているため、主要なクラウドサイトやSaaSサイトに対してログインを試みることができます。世界の組織の95%をサポートするターゲットへのアクセスは、どこからでもクリックするだけです。

攻撃者にとって、バーは途方もなく低くなっています。必要な技術的能力は最小限であり、攻撃を実行するための経済的コストはごくわずかです。クレデンシャルリストと攻撃キットを購入するだけで、0.2%から0.5%の成功率が得られ、攻撃は誰でも実行できます。さらに、今日のターゲットは、誰もが使用する少数の環境に集中化されています。成功率が高く、コストと労力が低いままである限り、これらの攻撃は増加し続けます。

2001年に、RSAMFAトークンをベルトに付けて歩き回ったことを思い出します。20年後、MFAはまだ普及していませんが、今後数年で大きな変化がもたらされるでしょう。今後5年間は、すべてのログインにパスワードとMFAが提供されますが、パスワードのみが例外です。銀行、電話、さらにはゲームシステムなどの消費者アカウントでもすでに発生しており、今ではすべてのビジネスアプリケーションに展開されています。MFAは攻撃を100%阻止することはできませんが、攻撃者が成功するために必要な労力とコストを引き上げます。これが、違反の数を減らし始める唯一の方法です。」

参考:2020年記事

foxsecurity.hatenablog.com

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴