GMO-PGやぴや等、大きな事件となったのは去年の3月ですが、Apache Struts2 は狙われている。そうした前提で使用を考える方が良いのかも知れません。

www.security-next.com

「Apache Struts 2」に深刻な脆弱性「CVE-2018-11776」が見つかった問題で、ロシアを発信元とした探索行為が確認された。攻撃グループ「BOLIC14」が攻撃ツールの開発や探索行為に関わっているとの指摘が出ている。

ロシアの特定IPアドレスを発信元とし、脆弱性が解消されていないシステムを探索する活動が検知されたもの。攻撃グループは、地下フォーラムで脆弱なアプリケーションを3万4000件以上把握しているなどと主張していた。

攻撃対象としては、米国、イギリス、日本、韓国、インド、ブラジル、アイルランド、ドイツ、オーストラリア、スペインなど、13カ国が上がっていたという。

(Security Next記事より引用)

◆キタきつねの所感

一度導入したプラットフォームはなかなか移行できない。そんなビジネス側の都合すら攻撃する側は利用しているとも言える程に、Strutsは狙われている感があります。逆に言えばそれほど多くのサイトが使う程に優れたプラットフォームであるとも言えるのですが、フリーのフレームワークで全世界で幅広く使われているものは、ここ数年脆弱性が狙われ続けているのは間違いありません。

Apache Struts1ですら未だに日本企業は使っている訳ですが、今回の記事の元となる、IPAの脆弱性発表でも、

www.ipa.go.jp

影響を受けるバージョン

Apache Software Foundation によると、サポートされていない Struts のバージョンも影響を受ける可能性があるとのことです。

なお、「Apache Struts 1」は既に2013年4月5日を以ってサポートが終了しています。

一般的にサポートが終了した製品は脆弱性が判明した場合でも脆弱性対策の修正対応は実施されず、影響等の情報も公開されません。

サポート終了している「Apache Struts 1」をご利用の場合は利用を停止し、早急に移行をご検討ください。

(IPA発表より引用)

その使用についての危険性を警告しています。

記事を受けてGoogle検索(ファイルタイプ)で改めてみてみたのですが、Struts2に関してはGoogleで全てが引っかかる訳ではないのですが、日本語サイトはかなり減っています。ではありますが・・・Struts1を使っていると思わしきサイトは、まだ結構あります。

具体的な方法はかけませんが、特徴的な拡張子が使われますので、公開情報(Google)だけで私でも簡単に、つまりハッカーも簡単に、脆弱性を使えそうなサイトを調べる事ができます。

ハッカーは、こうしたサイトを平時でも調べてリスト化しており、大きな脆弱性が出て、攻撃ツール(Exploit)が(主にダークウェブや海外サイトで)出て、すぐに攻撃してくる傾向があります。特にここ数年、Struts2は大きな脆弱性が公表され続けており、他のフレームワークに比べて潜在的な脆弱性を多く抱えている(出きってない)と言う方も多いので、他のフレームワークへの乗り換え、あるいは使用に関しても、開発元のパッチ情報(英語)をウォッチする事が望ましいといえます。

JPCERTやIPAの発表を待つとどうしても時差が出る場合があります。特に昨年3月のGMO-PGの事件の際は、日本での(翻訳時差などを含めた)脆弱性情報にすぐに気づいたとしても、間に合わなかったと報告されています。

余談にはなりますが、今年の事故対応アワードはぴあが受賞したようですが、時系列から考えるとその対応は表彰される程に良かったとは思いません。(先に事故情報を公開したGMO-PGの方がはるかに迅速に対応している印象です)

情報セキュリティ事故対応アワード―受賞企業に聞く、事故対応の実際―|2018-08-22|ITセミナー・製品情報

IPAの脆弱性情報は、下の方にリンク先をつけており、Apacheの脆弱性公開されているサイト(英語)も載っています。ここを見る、あるいはここをウォッチしていて迅速に情報を展開くれる日本語サービスを受ける事が、Apache利用では有効だと思います。

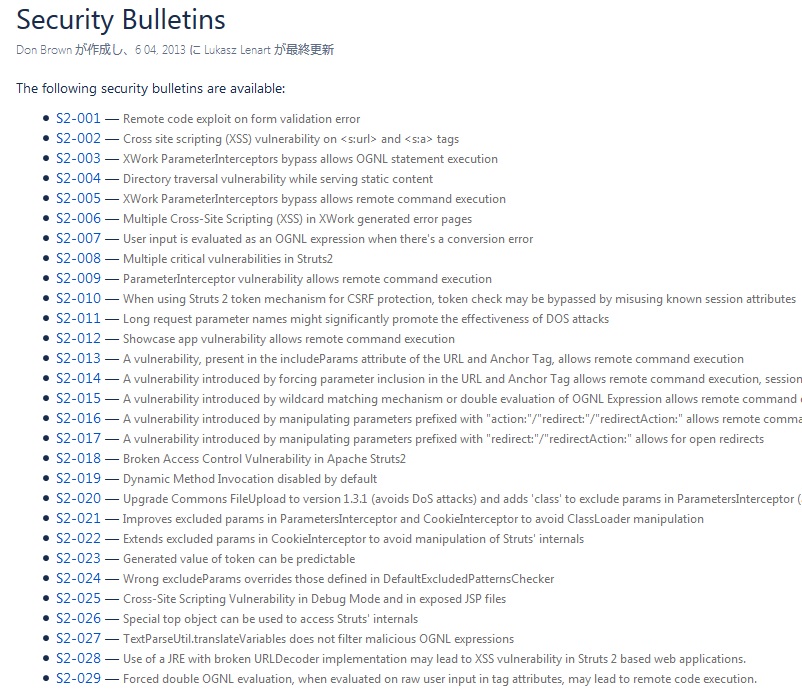

とは言え・・・凄く探しずらいです。Struts2はこんな感じで脆弱性情報がS1からリスト化されています。

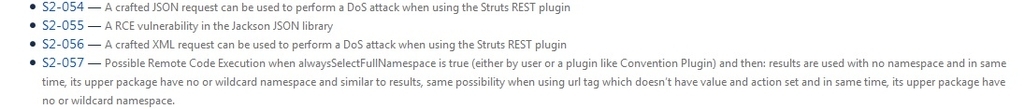

今回発表があった脆弱性は、このリストの一番下にあります。ソート順を逆にしてくれれば良いのですが・・

更に英語で情報が掲載されているので、英語に抵抗感がある方には少しとっつきずらいかも知れません。しかし、Struts2を使う=無料フレームワークを使う、ためには必要な作業であると私は思います。

講演でこの事を調べた事もあるのですが・・・私の助言としては、全ての技術担当の方がここを見るのではなく、例えば、普通の社員の方に、

- 『S2-057』より新しい情報が掲載されてないか見る

>見つけたら報告

- 新しい情報が出ていた場合に、以下の部分が『Critical』になっているかを見る

>見つけたら即時報告

このオペレーションをお願いできれば、かなり楽に情報収集ができるかと思います。

本筋としては、Struts程に脆弱性が出ないフレームワーク(有償かも知れません)に移行していくのが良いかも知れませんが、急には難しい場合で、自社でStruts脆弱対応を考える際は、JPCERTのメーリングリストに登録する事に加えて、上記の運用(あるいは同等なサービスを提供してくれる日本語脆弱性サービスと契約する)が良いかと思います。

JPCERT コーディネーションセンター メーリングリスト

更新履歴