温故知新というにはちょっと事例が新しいかも知れませんが、2020年のセキュリティを考えるのにあたり、去年何があったか?を考えるのに丁度良い記事が出ていました。

www.cnet.com

◆キタきつねの所感

機会翻訳が少し読みずらいですが、CNET記事にコメントしていきたいと思います。

1月

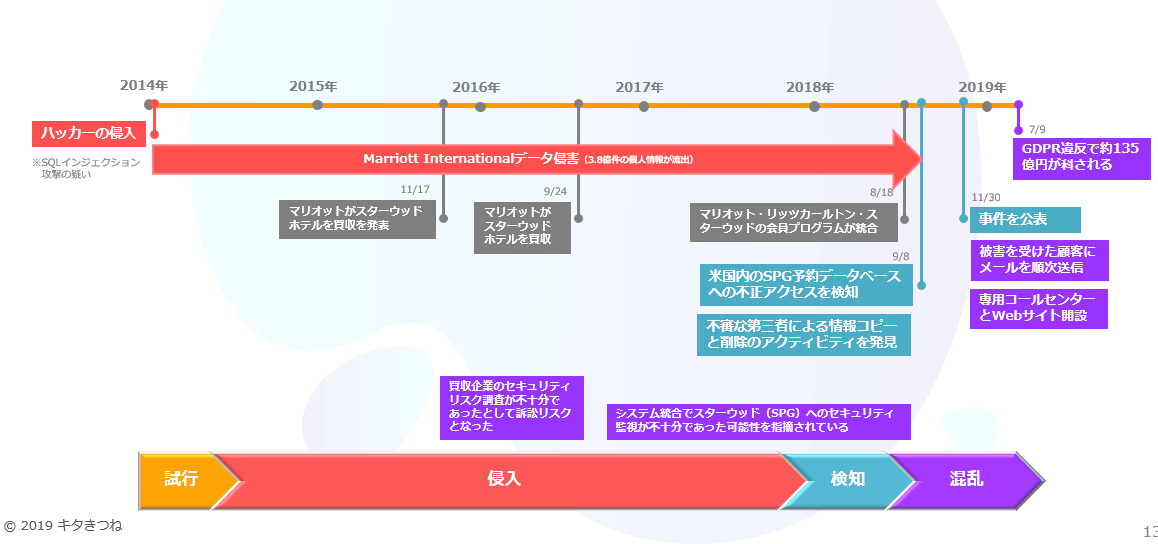

ホテルグループは、ハッカーがパスポート番号やクレジットカード情報を含む最大3億8,300万人のレコードにアクセスしたことを発表したとき、マリオットは2019年に記録破りの違反で始まりました。これは、Equifax侵害の影響を受けた1億4770万人のアメリカ人の2倍以上です。それで眉が十分に上がらなかった場合、研究者のTroy Huntはクラウドサービスのファイルコレクションで773百万人のユーザーの電子メールアドレス(およびその他の膨大なデータ)を見つけました。

(CNET記事より引用)※機械翻訳

最初のホテルグループというのが、マリオットホテルの2018年の漏えい発表(当初5億件漏えいと言っていました)の修正発表を指しているものと思います。

www.nikkei.com

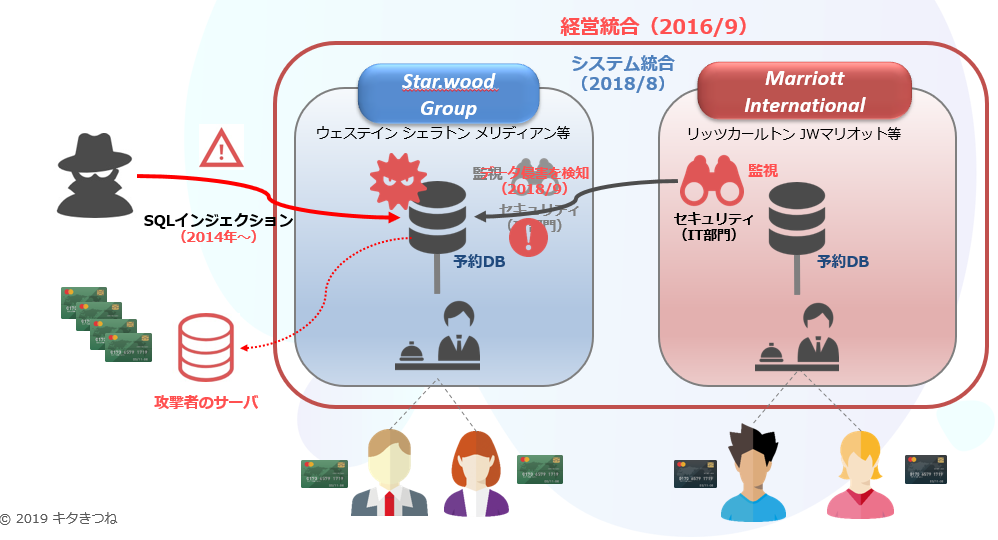

※昨年11月のJPAC様でのセミナー資料にこの事件分析図を作りましたので参考まで添付します。一言で言うならば、企業買収する際は相手先企業の「セキュリティ」も調査しないと、買収後に痛い目に遭うケースがあるという事でしょうか。(この事件の場合、買収されたのがStarwoodホテルチェーン、買収したのがマリオット)

1月の後半に挙げられたTroyHunt氏の「クラウドサービスのファイルコレクションで773百万人のユーザーの電子メールアドレス(およびその他の膨大なデータ)を見つけました」が、もう1年になるのかと時の流れの速さを感じますが、Collection#1-5と呼ばれるデータ侵害ファイル(DB)です。

2月

2月はオンラインセキュリティにとって残酷な月でした。最も劇的な侵害では、6億1,700万件以上のアカウントが16のWebサイトからされ、ダークWebで販売されました。サイト所有者のDubsmash、Armor Games、500px、Whitepages、およびShareThisでは、ユーザーの盗まれたデータがBitcoinで20,000ドル未満で売られているのが見られました。一方、小規模な違反の一部は、医療違反の独特の残酷さを垣間見ることができました:攻撃者は、最大15,000人のオーストラリア人患者の身代金のファイル、不正な電子メールアクセスにより、326,000人のコネチカット州の患者の記録、百万人のワシントンの患者の情報を公開しました公開されたデータベースに公開されたままで、スウェーデンの国民医療回線に270万件の電話がかかった 記録され、公開されていません。

(CNET記事より引用)※機械翻訳

2月は、DarkWebでの16サイトの個人情報流出です。1.6億円でも約22万円の販売価格で、全データを2万ドル(当時:約220円)で購入できたとの事なので比較的「安い」部類に入るかも知れません。しかしそれ以上に問題だったのが、被害を受けた16サービス側がデータ侵害をまったく検知できておらず、突然のDarkWeb上の販売開始に各社が慌てふためいた事だったかも知れません。

gigazine.net

医療系の事件も2019年も多かった気がしますが、「最大15,000人のオーストラリア人患者の身代金のファイル」は心臓専門の病院の医療ファイルがランサム被害を受けた事件、「不正な電子メールアクセスにより、326,000人のコネチカット州の患者の記録」はメールアカウントの不正アクセス被害による個人情報漏えい事件(多要素認証を入れてない事が原因と思われますが)、「スウェーデンの国民医療回線に270万件の電話がかかった 記録され、公開」は、少し機械翻訳文が読みにくいですが、スウェーデンの国民健康サービスホットラインの通話記録(MP3、Wave)が保管されたNASが暗号化もされておらずに、外から誰でもアクセス可能であった事件が挙げられています。

3月

数億人のFacebookおよびInstagramユーザーが、ソーシャルメディア企業のパスワードストレージ管理の悪さによって資格情報が公開されたとき、あまり幸せではない聖パトリックの日を見ました。それに比べて、オープンデータベースに保存されている250,000件の法的文書の公開は、一見したところ少ないようです。

(CNET記事より引用)※機械翻訳

「FacebokおよびInstargramユーザのパスワード公開」は、フェイスブックが内部サーバに暗号化してない(平文)状態で数億件のパスワードを保管していた事が内部調査で見つかった事件です。実際に被害が発生したかは不明ですが、この事件を受けて(予防措置で?)3.3億人のユーザがパスワード変更を求めらていましたので、フェイスブックの「ルーズなパスワード管理体制」が、大きな影響を世の中に与えた事は間違いありません。

4月

Facebookは4月に再び先頭を走り、ユーザーの名前、ID、パスワードを保護されていないサーバーに公開した後、5億4,000万件のレコードが公開されました。同じ月、Facebookは数百万のInstagramユーザーのパスワードを危険なほど安全でないプレーンテキスト形式で保存することを認めました。:しかし、4月に起きた別の非常に重要違反曇らせるのは、Facebookの全く恥ずかしをさせないようにしましょう1250万医療記録、妊娠中の女性のが露出されたインド政府の医療機関に所属するリーキーサーバーへの感謝を。

(CNET記事より引用)※機械翻訳

「Facebokが5.4億件のレコードをオンラインに公開されていた」のは、4月に発表があった内部調査結果と違い、外部のホワイトハッカー(UpGuard)がAWS上で「保護されてない状態でFacebookの情報が載ったDBがAWS上に保存している」のを見つけてしまった事件です。Facebookと連携している別アプリがデータベースをAWS上に保存していた事が明らかになりました。こうした外部連携先を含む情報管理についてFacebookは厳しく問われています。

5月

確かに、5月の大きな見出しは、不動産大手のFirst American Financial Corpによって漏えいした1 億件の保険証書でした。しかし、この月には、この恥の殿堂にふさわしい奇妙なオンラインフードファイトもいくつか見られました。Burger Kingは漏れやすいデータベースを残し、その結果、オンラインの子供向けKoolKing Shopの約40,000人の顧客が露出しました。一方、2人のベイエリアの給食会社の激しい対立は、一方のCFOが他方のサイトをハッキングして学生データを公開したことで逮捕されたときにサイバー戦争に変わりました。

(CNET記事より引用)※機械翻訳

「不動産大手のFirst American Financial Corpによって漏えいした1 億件の保険証書」については、Brian Krebs氏のスクープでした。大手保険会社(First American Financial Corp)のサイトで、URL実装に不備があり、パスワードが不要で他人の情報が閲覧可能であった事から、約8億8500万人の登録者情報(銀行口座情報、社会保障番号、運転免許証の画像、住宅ローンおよび税の記録等)が漏えいした疑いがあります。

※URLの末尾を変更すると他人のページになるURL実装

「Burger Kingのデータベースの漏えい」は、件数は約40,000件と多い訳ではありませんが、セキュリティの専門家(ボブ・ディアチェンコ氏)が公開されたデータベースを発見しました。このデータベースはBurger Kingの子供専用オンラインショップの顧客データでした。尚、ボブ・ディアチェンコは、このデータベースをShodan検索で見つけた様です。

6月

請求書収集家のアメリカ医学コレクション協会がハッキングされたとき、少なくとも2000万人の患者がデータを公開していました。ダメージ?患者の支払いデータ、社会保障番号、医療情報、生年月日、電話番号、住所などの違反について、AMCAおよびその契約クライアントに対して複数の集団訴訟が提起されました。結果?医療債務コレクターは、破産を申し立てた多くの債務を抱えていました。

(CNET記事より引用)※機械翻訳

「医療債務収集のAMCAの破産申請」は、2018年8月~2019年3月までに企業顧客のデータがハッキングにより2000万人以上漏えいし、カード情報がDarkWebで販売されてしまった事件を受けて、その対応負荷に耐え切れずに破産申請をしています。罰金、ITサポート費用、追加セキュリティ対策、訴訟費用、顧客企業の離脱・・・セキュリティリスクが経営課題である(べき)事を物語っている気がします。

7月

ああ、キャピタルワン。百万年前のようですね。名前、住所、郵便番号、電話番号、生年月日などのパーソナライズされたデータを含む、1億クレジットカードアプリケーション、140,000の社会保障番号、80,000の銀行口座番号を銀行が公開したのはわずか5か月前でした。この違反により、Capital Oneは動揺し、ハイテク労働者に転向したハッカーのPaige A. ThompsonがFBIに逮捕されました。驚くべきことに、この違反は、同月のエクイファックスが業界を揺るがす2017年の違反に対して7億ドルで規制当局と決着し、Facebook はケンブリッジ・アナリティカのスキャンダルに続いて記録的な50億ドルで FTCと決着しました。

(CNET記事より引用)※機械翻訳

「キャピタルワンの1億件のデータ侵害」は衝撃的なニュースでした。そしてFBIが逮捕した33歳の技術者がどうやってハッキングしたのかも、、セキュリティ関係者にとっては、怖いものがあったかも知れません。

キャピタルワン事件の裁判所文書によると、トンプソンは、キャピタルワンのアマゾンウェブサービスクラウドサーバーで誤って設定されたファイアウォールを見つけることで情報を盗んだと言われています。司法省によると、調査者はトンプソンが3月12日から7月17日にそのサーバーにアクセスしたと非難した。700を超えるフォルダーのデータがそのサーバーに保存された。

(CNET記事より引用)※機械翻訳

AWSのFW設定ミス・・・・。FWに対する定期的なセキュリティ診断(侵入テストやASVスキャン)は、PCI DSSで必須であり、キャピタルワンもその対象だったはずですが、こうした設定ミスを防ぐことができなかったのも、考えさせるものがありました。

8月

価格が急騰するチケットと自動購読顧客を超えて、MoviePassユーザーは8月に、パスワード保護なしで企業データベースに1億6千万のMoviePassレコードが暗号化されずに残っており、顧客のクレジットカードデータが公開されていないことを発見した悪いニュースを受け取りました。一方、英国では、大規模なリークにより、警視庁、銀行、企業が保有する2780万人の生体認証スタッフの記録が公開されました。

しかし、最大の失恋?出会い系アプリのGrindr、Romeo、3Fun、Reconはすべて、ロサリオのロケールを公開する可能性のあるセキュリティ上の欠陥のために釘付けになりました。

(CNET記事より引用)※機械翻訳

「MoviePassの意図しない孤児客データ公開」では、1.6億件のデータが暗号化されずに残っていた事が見つかりました。データベースをパスワード保護をしない事に関して、スピード(可用性)を考えるとそれが正しい選択に見える場合も多いかと思いますが、顧客データ、あるいはカード情報の漏えいに至ってしまう場合には、その代償は遥かに大きなものとなる場合も多い事についても、多くの企業が認識を正しく持たなければならないのかと思います。

9月

以上の友達プレーヤーのアカウントを持つ2.18億単語は影響を受けました-プレイヤーの電子メールアドレス、名前、ログインIDおよび多くを含む-ハッカーがゲームデータベースの一つになったと前Aにゲームアプリをインストールのだユーザーを対象とする場合重要な更新。影響を受けた者の数は少なかったが、9月にオープンで設定が誤った政府データベースが20.8百万人のエクアドルのユーザー記録を流出させた場合、潜在的により危険な侵害が発生しました。および国民ID番号、完全な自宅住所、子供の情報、電話番号、教育記録。

(CNET記事より引用)※機械翻訳

「Zyngaの人気ゲームWords with Friendsの2億件以上のデータ侵害」について、ゲームアカウントを管理するデータベースが、ハッキング対象となりやすい事と、そして大手ゲーム会社であっても侵害を許してしまうケースがある事を改めて知らしめたと言えます。

10月

心を吹いて、合計でショー停止40億のソーシャルメディアのプロファイルレコードは、セキュアでないElasticsearchサーバー上の公衆にさらされた12億のユニークな人々が露出二つのデータ濃縮会社からの発信元を。これは、これまで見た中で最大の単一ソースの露出の1つです。アドビは、安全でないデータベースにCreative Cloudの顧客レコードを750万件残しました。一方、祖国では、誰でも見ることができるように、2,000万件を超えるロシア市民税の記録がオープンデータベースに残されており、2009年から2016年に収集された情報が示されています。

(CNET記事より引用)※機械翻訳

機械翻訳が読みずらいですが、ソースを見るとホワイトハッカーが「People Data Labsから6.2億件のメールアドレスを含む12億件の個人情報データベースが保護されてない」事が発見されました。この会社はeBayやAdidas等と連携して個人プロファイル分析などを行う会社の様ですが、意図しないデータベース公開が、こうした個人情報を取り扱う事を主業務としている会社からでも発生する事を考えると、日本でも今年当たりから本格化する「情報銀行」でも考えなければいけない事が多いのではないかと思います。

11月

11月のリーク、ハッキング、侵害、露出のリストでは、技術系の従業員の事件がいくつか目立っています。約100人のアプリ開発者がプロファイルデータへの不適切なアクセスを許可された後、Facebookは見出しに戻りました。以前の違反は、およその個人データ盗んだサイバーセキュリティ企業トレンドマイクロ、不正に従業員のアカウントの詳細を、今月明るみに出た同社の顧客の70,000、後に詐欺の顧客にそれを使用します。

(CNET記事より引用)※機械翻訳

Facebookにとっては、改めて個人情報管理を考えないといけないと強く思ったに違いありません。1年で3件が主要インシデントとして挙げられています。「Facebookの開発者100人が必要のないデータにアクセスできた可能性がある」事件は、外部連携アプリだけでなく、グループ管理者の権限付与により必要以上の権限が開発者に設定されるケースがある事が判明した様です。権限管理の原則はNeed to Know(知る必要のある人にだけ・・)、あるいは職務での必要性に基づいたアクセス権付与だと思いますが、そこが不十分である場合、GAFAと言えども訴訟リスクまで抱える可能性がある事を示唆していると言えそうです。

12月

露骨な写真漏えいの被害者であった約100人の女性は、元オランダの政治家である問題のある漏出者が判決を支持するクリスマスイブにプレゼントを期待しています。検察官は、不名誉なNederlanderが以前の公開データベース侵害で見つかった資格情報で女性の個人iCloudアカウントをハッキングしたことが判明した後、裁判官に少なくとも3年間の苦労を伝えるよう求めました。

(CNET記事より引用)※機械翻訳

最後は「iCloudハッキングによるプライベート写真の流出」です。オランダの政治家が100人以上の女性の個人的なiCloudアカウントを侵害して3年の禁固刑を言い渡されました。この事件を聞いていると、2014年のセレブゲート事件を彷彿とさせます。セレブゲート事件と同じく、女性のアカウントに不正アクセスする為に使われたのは、公開情報(SNS等々で公開しているプロフィールや投稿)だった様です。推測ではありますが、パスワードが破られたのかな・・と思います。少し自分のパスワードは・・と思い当たる方(女性)は、乱数生成が可能なパスワード管理ソフトや、”パスワード2.0”を参照頂くと、こうした被害を受ける確率が減るかと思います。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

本日もご来訪ありがとうございました。

更新履歴